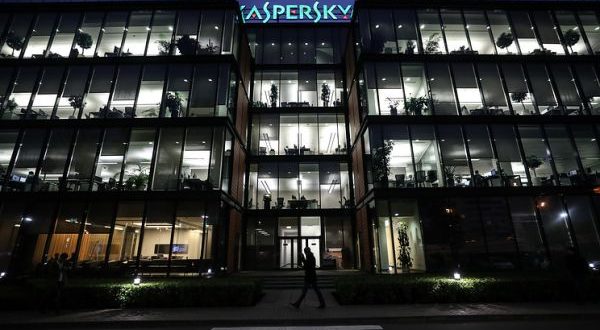

Эксперты российского производителя антивирусов «Лаборатория Касперского» занимаются расследованием третьей эпидемии вирусов-шифровальщиков — атаки вируса Bad Rabbit. Об этом говорится в блоге компании.

«Лаборатория Касперского» подозревает, что сегодня началась третья эпидемия вирусов-шифровальщиков. «В 2017 году уже было зафиксировано две крупнейших эпидемии шифровальщиков — мы говорим про здорово нашумевшие WannCry и ExPetr (он же Petya и одновременно NotPetya) — а теперь, похоже, начинается третья. На этот раз шифровальщика зовут Bad Rabbit — по крайней мере такое имя написано на странице в даркнете, на которую его создатели отправляют за выяснением деталей», — отмечает «Лаборатория Касперского».

«Лаборатория Касперского» подготовила рекомендации для того, чтобы не стать жертвами новой эпидемии. Производитель антивирусов рекомендует всем сделать бэкап (резервное копирование). Кроме того, компания рекомендовала заблокировать исполнение файла c:windowsinfpub.dat, C:Windowscscc.dat, а также, если возможно, запретить использование сервиса WMI.

Пользователям защитных решений «Лаборатории Касперского» компания посоветовала включить компоненты Kaspersky Security Network и «Мониторинг активности» (он же System Watcher).

«Плохой кролик» атакует

Предположительно от «Плохого кролика» пострадали несколько российских СМИ, в том числе «Интерфакс» и «Фонтанка», уточняет «Лаборатория Касперского». Главный редактор «Фонтанки» Александр Горшков заявил ТАСС, что информационная система компании подверглась именно взлому, а вирус Bad Rabbit не при чем.

От Bad Rabbit возможно также пострадал аэропорт Одессы, пишет «Лаборатория Касперского».»Заражение происходит через ряд зараженных сайтов российских СМИ», — отмечается в сообщении. Злоумышленники требуют за расшифровку файлов 0,05 биткойна (по курсу на данный момент это примерно $283 или 15,7 тыс. рублей).

Пока информации о способе распространения вируса нет, отсутствуют и другие подробности атаки. Также неизвестно, можно ли будет расшифровать файлы, отмечает «Лаборатория Касперского». При этом продукты компании «детектируют один из компонентов вируса с помощью облачного сервиса Kaspersky Security Network как UDS:DangerousObject.Multi.Generic, а также как Trojan-Ransom.Win32.Gen.ftl».

Банки в Украине Всё о финансах и экономики

Банки в Украине Всё о финансах и экономики